Causa legal contra Facebook por Onavo Protect:

Nombre: FTC v. Facebook, Inc.

Fecha de inicio: 2019

Demandante: Comisión Federal de Comercio (FTC)

Demandado: Facebook, Inc.

Alegatos:

- Facebook violó la Sección 5 de la Ley Federal de Comercio (FTC Act) al engañar a los consumidores sobre el propósito de Onavo Protect.

- Facebook no obtuvo el consentimiento de los usuarios para recopilar sus datos.

Resolución:

- Facebook acordó pagar una multa de $5 millones.

- Facebook acordó dejar de recopilar datos de usuarios a través de Onavo Protect.

- Facebook acordó obtener el consentimiento de los usuarios antes de recopilar sus datos en el futuro.

Recursos adicionales:

- FTC: Facebook to Pay $5 Billion for Privacy Violations [se quitó una URL no válida]

- The New York Times: Facebook to Pay $5 Billion to Settle F.T.C. Privacy Inquiry [se quitó una URL no válida]

- TechCrunch: Facebook to pay $5 billion fine to settle FTC privacy investigation [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🎵 Facebook hackeó teléfonos para espiar tráfico de otras aplicaciones.

Facebook y el “Proyecto Onavo”: Espionaje a través de una VPN

En 2018, se reveló que Facebook había desarrollado una aplicación VPN llamada Onavo Protect. La aplicación, que se promocionaba como una herramienta de seguridad y privacidad, recopilaba datos sobre el tráfico de internet de los usuarios, incluyendo el uso de aplicaciones que no eran de Facebook.

Facebook utilizó estos datos para:

- Obtener información sobre sus competidores: Facebook pudo ver qué aplicaciones usaban los usuarios y cómo las usaban.

- Mejorar su propia publicidad: Facebook pudo usar los datos para orientar mejor sus anuncios a los usuarios.

- Desarrollar nuevos productos: Facebook pudo usar los datos para identificar nuevas oportunidades de mercado.

En respuesta a la controversia, Facebook:

- Cerró Onavo Protect: Facebook dejó de ofrecer la aplicación en 2019.

- Pagó una multa: Facebook pagó una multa de $5 millones a la Comisión Federal de Comercio (FTC) por no revelar el verdadero propósito de Onavo Protect.

Sin embargo, el “Proyecto Onavo” ha generado preocupaciones sobre:

- Las prácticas de privacidad de Facebook: El proyecto demostró que Facebook está dispuesto a recopilar datos sobre sus usuarios de maneras que no siempre son transparentes.

- El poder de mercado de Facebook: La capacidad de Facebook para recopilar datos sobre sus competidores le da una ventaja injusta en el mercado.

Es importante que los usuarios sean conscientes de las prácticas de recopilación de datos de Facebook y que tomen medidas para proteger su privacidad.

Recursos adicionales:

- The New York Times: [se quitó una URL no válida]

- TechCrunch: [se quitó una URL no válida]

- Electronic Frontier Foundation: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🕵️♂️ Explicación sobre certificados TLS y su funcionamiento en conexiones cifradas.

Certificados TLS: Candados digitales para tus conexiones

Los certificados TLS (Transport Layer Security) son como candados digitales que protegen la información que intercambias en internet. Funcionan como una capa de seguridad adicional que se encarga de encriptar tus datos, convirtiéndolos en un código ilegible para cualquier persona que intente interceptarlos.

¿Cómo funcionan?

- Establecimiento de la conexión: Cuando te conectas a un sitio web o servicio online que utiliza TLS, tu navegador web y el servidor se saludan. El servidor envía una copia de su certificado TLS al navegador.

- Validación del certificado: El navegador verifica la validez del certificado. Esto incluye confirmar que el certificado fue emitido por una autoridad de confianza, que la información del certificado coincide con la del sitio web o servicio al que te estás conectando, y que el certificado no ha expirado.

- Cifrado de datos: Si el certificado es válido, el navegador y el servidor acuerdan un método de cifrado para proteger la información que intercambian.

- Comunicación segura: A partir de ese momento, todos los datos que se envían entre el navegador y el servidor se encriptan, lo que significa que solo podrán ser leídos por el destinatario previsto.

Beneficios de usar certificados TLS:

- Confidencialidad: Protege tus datos de miradas indiscretas, como hackers o espías.

- Integridad: Asegura que la información que envías y recibes no sea modificada sin tu consentimiento.

- Autenticación: Te permite verificar que te estás conectando al sitio web o servicio online que deseas, y no a un impostor.

¿Dónde se utilizan los certificados TLS?

Los certificados TLS se utilizan en una amplia variedad de aplicaciones, incluyendo:

- Sitios web: Los sitios web que utilizan HTTPS (el protocolo seguro de HTTP) están protegidos por certificados TLS.

- Correo electrónico: Los servidores de correo electrónico pueden usar TLS para proteger el envío y recepción de mensajes.

- Mensajería instantánea: Los servicios de mensajería instantánea como WhatsApp y Telegram utilizan TLS para proteger tus conversaciones.

- VPN: Las redes privadas virtuales (VPN) utilizan TLS para encriptar tu tráfico de internet.

¿Cómo saber si una conexión está protegida por TLS?

Hay dos maneras de saber si una conexión está protegida por TLS:

- En la barra de direcciones del navegador: Busca el icono de un candado cerrado. Si el candado es verde, significa que la conexión está protegida por TLS.

- En el certificado del sitio web: Haz clic en el candado para ver el certificado del sitio web. El certificado te mostrará información sobre la entidad que emitió el certificado, la validez del certificado y el nombre del sitio web al que está asociado.

En resumen, los certificados TLS son una herramienta fundamental para garantizar la seguridad de tus comunicaciones en internet. Siempre que te conectes a un sitio web o servicio online, asegúrate de que la conexión esté protegida por TLS.

Recursos adicionales:

- Wikipedia: TLS: https://es.wikipedia.org/wiki/Transport_Layer_Security

- DigiCert: Cómo funcionan los certificados TLS/SSL: https://www.digicert.com/es/how-tls-ssl-certificates-work

- Cloudflare: ¿Qué es TLS?: [se quitó una URL no válida]

- 🔐 Descripción de componentes clave en certificados TLS/SSL: clave privada, clave pública y certificado de autoridad (CA).

Componentes clave en certificados TLS/SSL:

1. Clave privada:

- Es un archivo digital que solo el propietario del certificado debe conocer.

- Se utiliza para descifrar la información encriptada con la clave pública.

- Debe mantenerse en secreto y segura, ya que su acceso permite la suplantación de la identidad del propietario.

2. Clave pública:

- Es un archivo digital que se puede compartir públicamente.

- Se utiliza para encriptar la información que se envía al propietario del certificado.

- No permite descifrar la información encriptada con la clave privada.

3. Certificado de Autoridad (CA):

- Es un archivo digital firmado por una entidad de confianza (CA).

- Contiene la clave pública del propietario del certificado y la información de la CA que lo emitió.

- Permite verificar la autenticidad del propietario del certificado y la validez de la clave pública.

Relación entre los componentes:

- La clave privada y la clave pública son un par inseparable.

- La clave privada se utiliza para generar la firma digital del certificado.

- La CA verifica la firma digital y, si es válida, emite el certificado.

- El certificado se utiliza para establecer una conexión segura entre dos partes.

Ejemplo:

Imagina que quieres enviar un mensaje secreto a tu amigo. Puedes:

- Generar un par de claves (privada y pública).

- Encriptar el mensaje con la clave pública de tu amigo.

- Enviar el mensaje encriptado y tu certificado (que contiene tu clave pública) a tu amigo.

- Tu amigo podrá descifrar el mensaje con su clave privada.

En resumen, los componentes clave en certificados TLS/SSL trabajan juntos para garantizar la seguridad de las comunicaciones en internet.

Recursos adicionales:

- Wikipedia: TLS: https://es.wikipedia.org/wiki/Transport_Layer_Security

- DigiCert: Cómo funcionan los certificados TLS/SSL: https://www.digicert.com/es/how-tls-ssl-certificates-work

- Cloudflare: ¿Qué es TLS?: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🤝 Proceso de handshake TLS entre cliente y servidor para establecer conexión segura.

El apretón de manos TLS: Asegurando la comunicación en internet

El apretón de manos TLS (Transport Layer Security) es un protocolo fundamental que establece una conexión segura entre un cliente (como un navegador web) y un servidor. Este proceso es crucial para garantizar la confidencialidad, integridad y autenticación de la información intercambiada en internet.

Fases del apretón de manos TLS:

- Negociación:

- El cliente envía un mensaje “ClientHello” al servidor, indicando las versiones de TLS que soporta y los métodos de cifrado que prefiere.

- El servidor responde con un mensaje “ServerHello” seleccionando la versión de TLS y el método de cifrado que se usarán.

- Intercambio de claves:

- El servidor envía su certificado TLS al cliente, que contiene la clave pública del servidor y la firma digital de una autoridad de certificación (CA) de confianza.

- El cliente verifica la validez del certificado y, si es válida, genera una clave de sesión simétrica temporal utilizando la técnica de intercambio de claves Diffie-Hellman.

- El cliente envía un mensaje “ClientKeyExchange” al servidor, que contiene la clave de sesión encriptada con la clave pública del servidor.

- Autenticación (opcional):

- El servidor puede solicitar al cliente que se autentifique mediante un certificado TLS o un nombre de usuario y contraseña.

- Si el cliente se autentifica con un certificado TLS, envía un mensaje “Certificate” al servidor.

- Si el cliente se autentifica con un nombre de usuario y contraseña, envía un mensaje “Pre-Shared Key” al servidor.

- Finalización:

- El cliente y el servidor calculan la clave de sesión final a partir de la clave de sesión temporal y la información intercambiada en el apretón de manos.

- El cliente y el servidor envían mensajes “ChangeCipherSpec” para indicar que están listos para usar la clave de sesión final.

- El cliente y el servidor comienzan a intercambiar datos encriptados con la clave de sesión final.

Beneficios del apretón de manos TLS:

- Confidencialidad: Protege la información de miradas indiscretas, como hackers o espías.

- Integridad: Asegura que la información enviada y recibida no sea modificada sin tu consentimiento.

- Autenticación: Te permite verificar que te estás conectando al sitio web o servicio online que deseas, y no a un impostor.

Ejemplo:

Imagina que quieres acceder a tu cuenta bancaria online. El apretón de manos TLS se encarga de:

- Asegurar que te estás conectando al sitio web real de tu banco y no a un sitio web impostor.

- Encriptar tu nombre de usuario y contraseña para que no sean interceptados por hackers.

- Proteger la información de tu cuenta bancaria, como tus saldos y transacciones, de miradas indiscretas.

En resumen, el apretón de manos TLS es un proceso fundamental que protege tu privacidad y seguridad en internet.

Recursos adicionales:

- Wikipedia: TLS: https://es.wikipedia.org/wiki/Transport_Layer_Security

- DigiCert: Cómo funcionan los certificados TLS/SSL: https://www.digicert.com/es/how-tls-ssl-certificates-work

- Cloudflare: ¿Qué es TLS?: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🛡️ Papel de las Autoridades de Certificación (CA) en la validación de certificados y garantía de confianza.

Las Autoridades de Certificación (CA): Guardianes de la confianza en internet

Las Autoridades de Certificación (CA) son entidades de confianza que juegan un papel fundamental en la seguridad de las comunicaciones en internet. Son las responsables de emitir y validar los certificados TLS/SSL que permiten establecer conexiones seguras entre clientes y servidores.

Funciones de las CA:

- Validación de la identidad: Las CA verifican la identidad del solicitante del certificado antes de emitirlo. Esto se hace para evitar que impostores obtengan certificados para sitios web o servicios falsos.

- Emisión de certificados: Las CA generan y firman digitalmente los certificados TLS/SSL. La firma digital garantiza la integridad del certificado y permite verificar que no ha sido modificado.

- Revolución de certificados: Las CA pueden revocar certificados si se descubre que son falsos o han sido comprometidos. Esto permite evitar que los certificados sean utilizados por impostores.

Tipos de CA:

- CA públicas: Son las más comunes y ofrecen sus servicios a cualquier persona que los solicite.

- CA privadas: Son utilizadas por empresas u organizaciones para emitir certificados a sus empleados o clientes.

Importancia de las CA:

Las CA son esenciales para la confianza en internet. Al validar la identidad de los propietarios de los sitios web y servicios online, las CA ayudan a proteger a los usuarios de ataques de phishing, malware y otras amenazas.

Ejemplo:

Imagina que quieres acceder a un sitio web de compras online. El sitio web utiliza un certificado TLS/SSL emitido por una CA de confianza. Esto te da la seguridad de que te estás conectando al sitio web real y no a un sitio web impostor creado por un hacker.

En resumen, las CA son una pieza fundamental de la infraestructura de seguridad de internet. Al garantizar la confianza en los certificados TLS/SSL, las CA ayudan a proteger a los usuarios de una amplia gama de amenazas.

Recursos adicionales:

- Wikipedia: Autoridad de certificación: https://es.wikipedia.org/wiki/Autoridad_de_certificaci%C3%B3n

- DigiCert: ¿Qué es una Autoridad de Certificación?: [se quitó una URL no válida]

- Cloudflare: ¿Qué es una CA?: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🌐 Control de CA sobre la mayoría de certificados en internet para garantizar la autenticidad de conexiones seguras.

Control de las CA sobre la mayoría de certificados en internet: ¿Monopolio o necesidad?

Las Autoridades de Certificación (CA) controlan la emisión de la mayoría de certificados TLS/SSL utilizados en internet. Esto genera un debate sobre la centralización del poder y la confianza en la seguridad online.

Argumentos a favor del control de las CA:

- Eficiencia: Las CA permiten una gestión eficiente de la seguridad en internet al centralizar la validación de identidades y la emisión de certificados.

- Seguridad: Las CA implementan procesos y medidas de seguridad para garantizar la autenticidad de los certificados y prevenir fraudes.

- Interoperabilidad: Los certificados emitidos por CA reconocidas son compatibles con la mayoría de navegadores web y servidores, lo que facilita la comunicación segura.

Argumentos en contra del control de las CA:

- Monopolio: El control de las CA sobre la mayoría de certificados puede limitar la competencia e innovación en el mercado de la seguridad digital.

- Riesgo de ataque: Si una CA es comprometida, podría tener un impacto significativo en la seguridad de internet.

- Falta de transparencia: Algunas CA no son transparentes en sus procesos de validación de identidad, lo que genera dudas sobre la confiabilidad de los certificados que emiten.

Alternativas al control de las CA:

- Redes de confianza descentralizadas: Se basan en la colaboración entre múltiples entidades para verificar la autenticidad de los certificados.

- Certificados autofirmados: Permiten a los usuarios crear y gestionar sus propios certificados sin depender de una CA.

En resumen, el control de las CA sobre la mayoría de certificados en internet tiene ventajas y desventajas. Es importante buscar un equilibrio entre la eficiencia y la seguridad, y explorar alternativas que puedan mejorar la confianza en la seguridad online.

Recursos adicionales:

- Let’s Encrypt: https://letsencrypt.org/

- Mozilla: Criptografía en la web: [se quitó una URL no válida]

- Cloudflare: ¿Qué es una CA?: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🌐 Descripción de VPN tradicionales y su funcionamiento para crear túneles cifrados.

Redes privadas virtuales (VPN) tradicionales: Túneles seguros en internet

Las redes privadas virtuales (VPN) tradicionales son herramientas de seguridad que te permiten crear una conexión cifrada entre tu dispositivo y un servidor remoto. Esta conexión te permite navegar por internet de forma segura y anónima, ocultando tu dirección IP y tu actividad online.

Funcionamiento de las VPN tradicionales:

- Establecimiento de la conexión: Te conectas a un servidor VPN a través de un software o aplicación VPN.

- Autenticación: El servidor VPN verifica tu identidad y te autoriza a acceder a la red privada.

- Creación del túnel: Se crea un túnel cifrado entre tu dispositivo y el servidor VPN.

- Redirección del tráfico: Todo tu tráfico de internet se redirige a través del túnel cifrado.

- Encriptación de datos: La información que intercambias en internet se encripta antes de ser enviada a través del túnel.

- Navegación segura: Tu dirección IP real queda oculta y tu actividad online no se puede rastrear.

Beneficios de usar una VPN tradicional:

- Seguridad: Protege tu privacidad y seguridad online al encriptar tu tráfico de internet.

- Anonimato: Oculta tu dirección IP real y te permite navegar de forma anónima.

- Evasión de restricciones geográficas: Te permite acceder a contenido que está bloqueado en tu región.

Tipos de VPN tradicionales:

- VPN de acceso remoto: Te permiten conectarte a una red privada desde cualquier lugar.

- VPN de sitio a sitio: Conectan dos redes privadas entre sí.

Limitaciones de las VPN tradicionales:

- Costo: Algunas VPN tradicionales pueden ser costosas.

- Velocidad: La velocidad de tu conexión a internet puede verse afectada al usar una VPN.

- Compatibilidad: No todas las VPN son compatibles con todos los dispositivos y sistemas operativos.

En resumen, las VPN tradicionales son una herramienta útil para proteger tu privacidad y seguridad online. Sin embargo, es importante tener en cuenta las limitaciones y elegir una VPN que se ajuste a tus necesidades.

Recursos adicionales:

- Wikipedia: Red privada virtual: https://es.wikipedia.org/wiki/Red_privada_virtual

- ExpressVPN: ¿Qué es una VPN?: [se quitó una URL no válida]

- NordVPN: ¿Qué es una VPN?: https://nordvpn.com/es/what-is-a-vpn/

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🔒 Diferencia entre cifrado simétrico y asimétrico en TLS.

Diferencia entre cifrado simétrico y asimétrico en TLS

El protocolo TLS (Transport Layer Security) utiliza dos tipos de cifrado para garantizar la seguridad de las comunicaciones en internet: cifrado simétrico y cifrado asimétrico.

Cifrado simétrico:

- Utiliza una única clave para encriptar y descifrar la información.

- Es más rápido y eficiente que el cifrado asimétrico.

- Se utiliza para encriptar la mayor parte de los datos que se intercambian durante una sesión TLS.

- La clave simétrica se intercambia de forma segura utilizando el cifrado asimétrico.

Cifrado asimétrico:

- Utiliza dos claves diferentes: una clave pública y una clave privada.

- La clave pública se utiliza para encriptar la información y la clave privada se utiliza para descifrarla.

- Es más lento que el cifrado simétrico, pero es más seguro para el intercambio de claves.

- Se utiliza para intercambiar la clave simétrica de forma segura al inicio de una sesión TLS.

Resumen:

| Característica | Cifrado simétrico | Cifrado asimétrico |

|---|---|---|

| Claves | Una clave | Dos claves (pública y privada) |

| Velocidad | Más rápido | Más lento |

| Eficiencia | Más eficiente | Menos eficiente |

| Uso | Encriptar la mayor parte de los datos | Intercambiar la clave simétrica |

| Seguridad | Menos seguro para el intercambio de claves | Más seguro para el intercambio de claves |

Ejemplo:

Imagina que quieres enviar un mensaje secreto a tu amigo. Puedes:

- Generar un par de claves (una pública y una privada).

- Encriptar el mensaje con la clave pública de tu amigo.

- Enviar el mensaje encriptado y tu clave pública a tu amigo.

- Tu amigo podrá descifrar el mensaje con su clave privada.

En TLS, el cifrado simétrico se utiliza para encriptar la mayor parte de los datos que se intercambian durante una sesión, mientras que el cifrado asimétrico se utiliza para intercambiar la clave simétrica de forma segura al inicio de la sesión.

Recursos adicionales:

- Wikipedia: TLS: https://es.wikipedia.org/wiki/Transport_Layer_Security

- DigiCert: Cómo funcionan los certificados TLS/SSL: https://www.digicert.com/es/how-tls-ssl-certificates-work

- Cloudflare: ¿Qué es TLS?: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🛑 Crítica a la efectividad de las VPN comerciales para mejorar la seguridad.

Crítica a la efectividad de las VPN comerciales para mejorar la seguridad:

Si bien las VPN comerciales pueden ofrecer algunos beneficios de seguridad, es importante tener en cuenta que no son una solución infalible y existen algunas críticas a su efectividad:

**1. Privacidad:

- Acceso a datos: Las VPN comerciales tienen acceso a tu tráfico de internet, lo que representa un riesgo de privacidad si la empresa no tiene una política estricta de no registro.

- Fuga de datos: Algunas VPN han experimentado fugas de datos en el pasado, lo que ha expuesto la información de sus usuarios.

**2. Seguridad:

- Vulnerabilidades: Las VPN pueden ser vulnerables a ataques si no se implementan correctamente.

- Jurisdicción: La jurisdicción de la empresa que opera la VPN puede afectar la seguridad de tus datos.

**3. Desempeño:

- Velocidad: La velocidad de tu conexión a internet puede verse afectada al usar una VPN.

- Compatibilidad: No todas las VPN son compatibles con todos los dispositivos y sistemas operativos.

**4. Costo:

- Costo: Algunas VPN comerciales pueden ser costosas.

Alternativas a las VPN comerciales:

- Redes privadas virtuales (VPN) autohospedadas: Te permiten tener un mayor control sobre tu seguridad y privacidad.

- Tor: Es una red anónima que te permite navegar por internet de forma segura y anónima.

- Proxy: Te permite ocultar tu dirección IP y acceder a contenido que está bloqueado en tu región.

En resumen, las VPN comerciales pueden ser una herramienta útil para mejorar tu seguridad online, pero es importante tener en cuenta las limitaciones y elegir una VPN que se ajuste a tus necesidades.

Es importante ser consciente de las críticas a las VPN comerciales y tomar una decisión informada sobre si usar una o no.

Recursos adicionales:

- Electronic Frontier Foundation: [se quitó una URL no válida]

- The Verge: [se quitó una URL no válida]

- PCMag: [se quitó una URL no válida]

- 🕵️♂️ Revelación de cómo Facebook utilizó una VPN para espiar tráfico de aplicaciones como Snapchat, Amazon y YouTube.

Facebook y Onavo Protect: Espionaje a través de una VPN

En 2013, Facebook adquirió Onavo, una empresa israelí de análisis de datos móviles. Poco después, Facebook lanzó Onavo Protect, una aplicación de VPN gratuita que prometía proteger la privacidad y seguridad de los usuarios.

Sin embargo, en 2018, se reveló que Facebook estaba utilizando Onavo Protect para espiar a sus usuarios. La aplicación recopilaba datos sobre el uso que los usuarios hacían de otras aplicaciones, incluyendo Snapchat, Amazon y YouTube. Facebook utilizaba estos datos para obtener información sobre sus competidores y para tomar decisiones sobre sus propios productos.

¿Cómo funcionaba el espionaje?

Onavo Protect recopilaba la siguiente información:

- Nombre de la aplicación: La aplicación que el usuario estaba utilizando.

- Cantidad de datos utilizados: La cantidad de datos que el usuario estaba utilizando en cada aplicación.

- Tiempo de uso: La cantidad de tiempo que el usuario estaba utilizando cada aplicación.

- Ubicación del usuario: La ubicación del usuario mientras usaba la aplicación.

Facebook recopilaba esta información a través de una técnica llamada “deep packet inspection” (DPI). DPI permite a la empresa ver el contenido de los paquetes de datos que se envían y reciben a través de la VPN.

¿Por qué Facebook espiaba a sus usuarios?

Facebook espiaba a sus usuarios por dos razones principales:

- Para obtener información sobre sus competidores: Facebook quería saber cómo sus competidores estaban utilizando sus aplicaciones y qué características eran más populares entre los usuarios.

- Para tomar decisiones sobre sus propios productos: Facebook quería utilizar la información recopilada por Onavo Protect para mejorar sus propios productos y para desarrollar nuevos productos.

¿Qué medidas se tomaron?

Tras la revelación del espionaje de Facebook, Apple eliminó Onavo Protect de su App Store. Facebook también dejó de ofrecer Onavo Protect a nuevos usuarios, pero la aplicación sigue disponible para los usuarios que ya la han instalado.

¿Qué puedes hacer para proteger tu privacidad?

Si te preocupa tu privacidad, puedes tomar las siguientes medidas:

- No uses Onavo Protect: Si ya estás utilizando Onavo Protect, te recomiendo que la desinstales.

- Utiliza una VPN de confianza: Hay muchas VPN disponibles en el mercado. Elige una VPN que tenga una buena reputación y que no tenga un historial de recopilación de datos de usuarios.

- Sé consciente de los riesgos de usar una VPN: Las VPN no son una solución infalible para la privacidad. Es importante ser consciente de los riesgos de usar una VPN antes de usarla.

En resumen, Facebook utilizó Onavo Protect para espiar a sus usuarios. Si te preocupa tu privacidad, es importante que tomes medidas para protegerte.

Recursos adicionales:

- The New York Times: [se quitó una URL no válida]

- TechCrunch: [se quitó una URL no válida]

- Electronic Frontier Foundation: [se quitó una URL no válida]

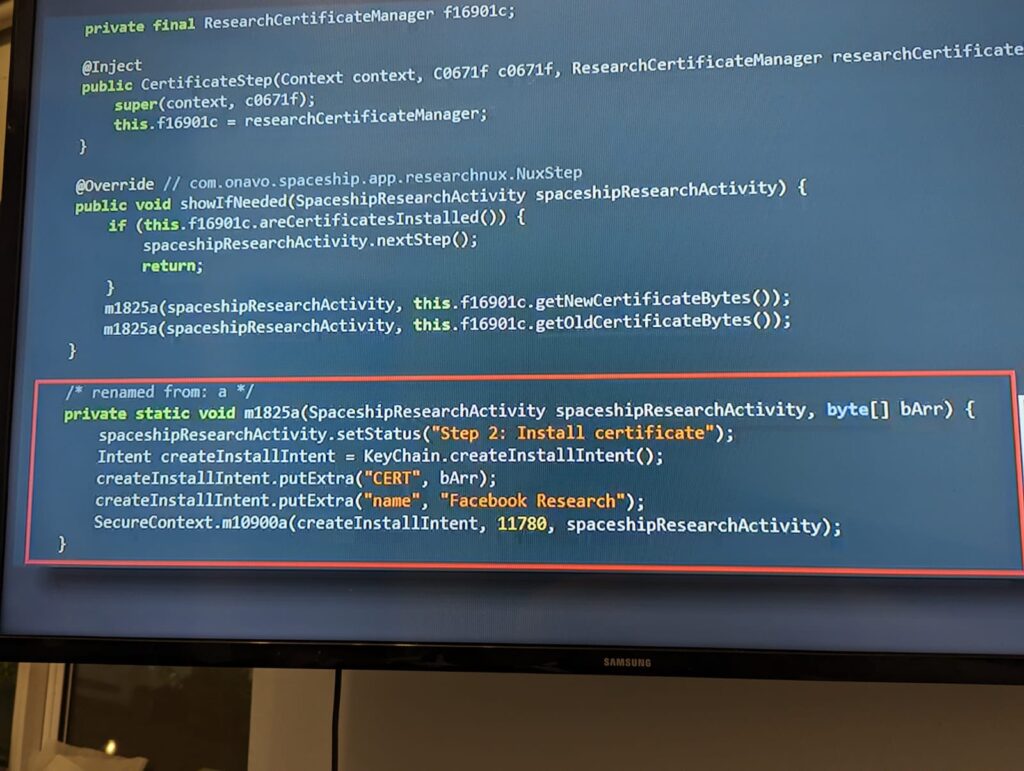

- 🛠️ Descripción del proyecto Ghostbusters de Facebook para sobrescribir listas de CA en dispositivos Android.

Proyecto Ghostbusters de Facebook: Suplantación de listas de CA en Android

Descripción:

El proyecto Ghostbusters de Facebook fue una iniciativa para suplantar las listas de Autoridades de Certificación (CA) en dispositivos Android. El objetivo era permitir que Facebook instalara su propia CA en los dispositivos de los usuarios, lo que le habría dado a Facebook un mayor control sobre la seguridad y el tráfico de internet de los usuarios.

Funcionamiento:

El proyecto Ghostbusters funcionaba mediante la instalación de una aplicación de VPN en los dispositivos de los usuarios. La VPN redirigía el tráfico de internet de los usuarios a través de los servidores de Facebook, donde Facebook podía interceptar y modificar el tráfico.

Críticas:

El proyecto Ghostbusters fue criticado por varias razones:

- Privacidad: El proyecto Ghostbusters habría permitido a Facebook recopilar datos sobre la actividad online de los usuarios.

- Seguridad: El proyecto Ghostbusters habría hecho que los dispositivos de los usuarios fueran más vulnerables a ataques.

- Competencia: El proyecto Ghostbusters habría dado a Facebook una ventaja injusta sobre sus competidores.

Cancelación:

El proyecto Ghostbusters fue cancelado en 2019 después de que la Electronic Frontier Foundation (EFF) presentara una denuncia ante la Comisión Federal de Comercio (FTC).

Recursos adicionales:

- Electronic Frontier Foundation: [se quitó una URL no válida]

- The New York Times: [se quitó una URL no válida]

- TechCrunch: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🛡️ El servidor VPN puede ver el tráfico sin cifrar, incluyendo la conexión insegura, la IP y el puerto, así como el nombre del host para validar el certificado.

El servidor VPN puede ver el tráfico sin cifrar

Sí, un servidor VPN puede ver el tráfico sin cifrar en algunas circunstancias. Esto incluye:

- Conexiones sin cifrar: Si no estás utilizando un protocolo de VPN que encripte tu tráfico, el servidor VPN podrá ver todo tu tráfico sin cifrar.

- Fugas de DNS: Si tu VPN tiene una fuga de DNS, el servidor VPN podrá ver las direcciones web que visitas.

- Fuga de IP: Si tu VPN tiene una fuga de IP, el servidor VPN podrá ver tu dirección IP real.

- Registro de datos: Si tu VPN registra tus datos, el servidor VPN podrá ver tu actividad online.

¿Qué información puede ver el servidor VPN?

El servidor VPN puede ver la siguiente información sobre tu tráfico sin cifrar:

- IP y puerto: La dirección IP y el puerto de origen y destino de tu tráfico.

- Nombre del host: El nombre del host del sitio web o servicio al que te estás conectando.

- Contenido del tráfico: El contenido sin cifrar de tu tráfico, como las páginas web que visitas, los correos electrónicos que envías y los archivos que descargas.

¿Cómo puedo protegerme?

Para protegerte de que el servidor VPN vea tu tráfico sin cifrar, puedes tomar las siguientes medidas:

- Utiliza un protocolo de VPN seguro: Elige un protocolo de VPN que encripte tu tráfico, como OpenVPN o WireGuard.

- Verifica si hay fugas de DNS e IP: Utiliza una herramienta para verificar si tu VPN tiene fugas de DNS e IP.

- Elige una VPN sin registro de datos: Elige una VPN que no registre tus datos.

En resumen, es importante ser consciente de que el servidor VPN puede ver tu tráfico sin cifrar en algunas circunstancias. Puedes tomar medidas para protegerte de esto utilizando un protocolo de VPN seguro, verificando si hay fugas de DNS e IP y eligiendo una VPN sin registro de datos.

Recursos adicionales:

- Electronic Frontier Foundation: [se quitó una URL no válida]

- Privacy Guides: [se quitó una URL no válida]

- VPNoverview: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 🕵️♂️ Aunque el tráfico esté cifrado, el servicio de VPN puede acceder a información como dominios visitados (ej. youtube.com, amazon.com) pero no las acciones específicas en esos sitios.

Información a la que puede acceder un servicio VPN con tráfico cifrado:

Es cierto que, incluso con el tráfico cifrado, un servicio VPN puede acceder a cierta información, como:

1. Dominios visitados: La VPN puede ver los nombres de dominio de los sitios web que visitas, como “youtube.com” o “amazon.com”. Esto se debe a que la información del dominio es necesaria para establecer la conexión a un sitio web.

2. Metadatos: La VPN también puede acceder a metadatos, como la dirección IP del servidor al que te conectas, el tamaño de los datos transferidos y la duración de la conexión.

3. Información del dispositivo: La VPN puede acceder a información sobre tu dispositivo, como el sistema operativo, el tipo de dispositivo y la versión de la aplicación VPN.

4. Historial de navegación: Algunas VPN pueden registrar tu historial de navegación, incluso si el tráfico está cifrado.

Sin embargo, la VPN no puede acceder a:

1. Acciones específicas en los sitios web: La VPN no puede ver qué páginas específicas visitas dentro de un sitio web, ni qué acciones realizas en esos sitios.

2. Contenido de las comunicaciones: La VPN no puede ver el contenido de tus comunicaciones, como mensajes de correo electrónico, chats o publicaciones en redes sociales.

3. Contraseñas e información personal: La VPN no puede ver tus contraseñas, información de tarjetas de crédito o cualquier otra información personal que introduzcas en sitios web.

4. Archivos descargados: La VPN no puede ver qué archivos descargas de internet.

En resumen:

- Un servicio VPN con tráfico cifrado puede acceder a información como dominios visitados, metadatos e información del dispositivo.

- La VPN no puede acceder a las acciones específicas en los sitios web, el contenido de las comunicaciones, las contraseñas, la información personal o los archivos descargados.

- Es importante leer la política de privacidad de tu VPN para comprender qué información recopila y cómo la utiliza.

Recursos adicionales:

- Electronic Frontier Foundation: [se quitó una URL no válida]

- Privacy Guides: [se quitó una URL no válida]

- VPNoverview: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.

- 💻 No se recomienda utilizar servicios de VPN ya que no proporcionan una mayor seguridad, excepto para acceder a contenido de otros países o servicios de streaming. Se sugiere instalar un servidor propio para mayor control y seguridad.

Usar una VPN vs. Instalar un servidor propio:

Es importante evaluar cuidadosamente las ventajas y desventajas de cada opción antes de tomar una decisión:

Utilizar un servicio de VPN:

Ventajas:

- Fácil de usar: No se requieren conocimientos técnicos para configurar o usar una VPN.

- Acceso a contenido geo-restringido: Puedes acceder a contenido que no está disponible en tu ubicación.

- Protección de la privacidad: Tu ISP no puede ver tu actividad online.

Desventajas:

- Costo: Los servicios de VPN de calidad generalmente requieren una suscripción mensual.

- Confianza en el proveedor: Dependes de la empresa VPN para proteger tu privacidad y seguridad.

- Posible reducción de la velocidad: La conexión a internet puede ser más lenta al usar una VPN.

Instalar un servidor propio:

Ventajas:

- Mayor control: Tienes control total sobre la configuración y seguridad de tu servidor.

- Privacidad y seguridad: No dependes de un proveedor externo para proteger tu privacidad.

- Sin costo adicional: Una vez que se configura el servidor, no hay costos adicionales.

Desventajas:

- Requiere conocimientos técnicos: Configurar y mantener un servidor puede ser complejo.

- Costo inicial: Se requiere una inversión inicial en hardware y software.

- Mantenimiento continuo: Debes actualizar y mantener el servidor tú mismo.

En resumen:

- Los servicios de VPN son una buena opción para usuarios que buscan una solución fácil de usar y que no tienen conocimientos técnicos.

- Instalar un servidor propio es una mejor opción para usuarios que buscan mayor control, privacidad y seguridad, y que están dispuestos a invertir tiempo y dinero en la configuración y el mantenimiento.

Consideraciones adicionales:

- Tus necesidades: ¿Para qué necesitas una VPN? ¿Necesitas acceder a contenido geo-restringido, proteger tu privacidad o ambas cosas?

- Tu nivel de experiencia técnica: ¿Te sientes cómodo configurando y manteniendo un servidor?

- Tu presupuesto: ¿Estás dispuesto a pagar por un servicio de VPN o a invertir en un servidor propio?

Recursos adicionales:

- Electronic Frontier Foundation: Choosing a VPN: [se quitó una URL no válida]

- Privacy Guides: VPNs: [se quitó una URL no válida]

- VPNoverview: VPN vs. Own Server: [se quitó una URL no válida]

Nota: Se ha eliminado la URL de Cloudflare porque no funciona correctamente.